Si prefieres ver la web siempre en español, haz click aquí.

Phishing: qué es, cómo detectarlo y qué hacer si recibes un intento de suplantación

Los ciberdelincuentes intentan pescar en todo tipo de aguas, usando fraudulentamente el nombre de bancos, aseguradoras… y también el de Endesa. Quieren que creas que somos nosotros para que te confíes y les facilites datos sensibles. Te explicamos cómo vencerles.

En la era digital casi todas las gestiones cotidianas se realizan telefónicamente o mediante canales online: correo electrónico, apps, webs, SMS o herramientas de mensajería. Los ciberdelincuentes aprovechan cualquier oportunidad para obtener datos personales y usarlos fraudulentamente.

Cada vez resultan más frecuentes las acciones directas y especializadas para atacar sistemas de información de empresas, acciones individuales basadas en técnicas de persuasión sobre los clientes, y acciones orientadas a descubrir información personal existente en el mundo digital público (internet y redes sociales). Todo ello con el único propósito de obtener datos de carácter personal al hacerse pasar por una persona o entidad legítima, como tu banco o compañía eléctrica. A este tipo de fraude se le conoce como phishing.

Según la Global Anti-Scam Alliance, las estafas digitales provocaron en España pérdidas de más de 7.400 millones de euros en 2024, y uno de cada seis ciudadanos recibió al menos un intento de fraude.

Las gestiones cotidianas con las comercializadoras eléctricas, como la consulta de facturas, el alta de contratos o la modificación de datos personales, no están exentas de los peligros implícitos de un uso indebido, y, por tanto, es muy importante que tengas activados tus sistemas de alerta para identificar los intentos de phishing y no caer en ellos.

¿Qué es el phishing?

Pero, cuando hablamos de phishing concretamente, ¿a qué nos estamos refiriendo?

El phishing es una forma de ingeniería social en la que un ciberdelincuente o estafador, se hace pasar por empresas o instituciones legítimas para persuadir al cliente y que este comparta información sensible. Existe un patrón común en este tipo de engaños: aprovechar la confianza en una persona o entidad reconocida mediante la utilización de un lenguaje personalizado y cercano, unido a una sensación inducida de urgencia o necesidad.

El propósito de estas prácticas fraudulentas es obtener un beneficio económico o cualquier ventaja indebida mediante la utilización o divulgación de información sensible o confidencial.

Formas más comunes de phishing

El término phishing tiene una antigüedad de más de 30 años y las variaciones y técnicas empleadas han evolucionado exponencialmente en estas tres últimas décadas.

Como dato, hay que destacar que el volumen económico implícito en la ciberdelincuencia es, desde hace ya más de 5 años, superior a aquel asociado al narcotráfico como actividades ilícitas. Los ciberdelincuentes, además, modifican de una manera dinámica su actuación en canales y medios para conseguir los objetivos directos sobre sus víctimas.

Los ejemplos más frecuentes de acciones de phishing utilizan y combinan correos electrónicos, SMS y llamadas telefónicas con discursos y mensajes cercanos para condicionar las acciones de los clientes, es siempre con ese objetivo malicioso. Relatos creíbles, mensajes cercanos, alta personalización en las conversaciones, utilización de datos técnicos, facturas pendientes o actualización de datos contractuales, son los ganchos más habituales en los diálogos de los ciberdelincuentes hacia sus víctimas.

El canal más común sigue siendo el correo electrónico. Los atacantes envían un mensaje que parece proceder de una entidad de confianza con un asunto que genera alarma o urgencia, como, por ejemplo, un pago pendiente, una devolución o un problema con una cuenta. En el mensaje normalmente se incluye un enlace que redirige a una página falsa o a un archivo adjunto que, al abrirse, instala un programa malicioso en tu dispositivo móvil u ordenador.

La evolución de la ciberdelincuencia está directamente ligada a la evolución tecnológica y a la digitalización de la sociedad de la información. En este contexto, la irrupción de la inteligencia artificial ha elevado y especializado la sofisticación de este tipo de ataques.

Mediante el acceso a información pública como la compartida en redes sociales, los ciberdelincuentes generan mensajes altamente personalizados y realistas, mucho más difíciles de distinguir y tan verosímiles como un mensaje auténtico. Además, con el uso de la inteligencia artificial generativa, es cada vez más fácil poder persuadir y actuar sobre las emociones y comportamientos del ser humano.

La aplicación del phishing por SMS, conocido como smishing (phishing por SMS), es otra de las vías más extendidas. En este caso, un SMS llega al móvil acompañado de un enlace que imita una página web de una empresa o institución. Su brevedad y apariencia profesional hacen que aumente la posibilidad de que la víctima acceda al enlace.

También existen intentos de fraude telefónico, denominados vishing (phishing telefónico). Aquí, el estafador contacta directamente con la víctima y, con un tono convincente, solicita datos personales o bancarios, habitualmente alegando una verificación, un error en los sistemas o amenazando con un cargo, penalización o una suspensión del servicio contratado.

La combinación de canales de comunicación (SMS, email y llamada telefónica) permite dotar de una mayor realidad el relato y aumentar las probabilidades de éxito de los ciberdelincuentes.

Además, existen otras modalidades de phishing que conviene conocer:

- Spear phishing

Ataque personalizado dirigido a una persona específica o a un grupo dentro de una organización, con el objetivo de obtener acceso a información sensible o comprometer sistemas internos. Suele realizarse mediante correos que parecen enviados por un colega o superior, solicitando acceso a documentos o credenciales privadas.

- Whaling

Variante del spear phishing que apunta a altos ejecutivos o personas con poder de decisión dentro de la organización, para robar información financiera, autorizar transferencias o acceder a datos estratégicos. Un ejemplo son los correos falsos vinculados al CEO solicitando una transferencia urgente de fondos.

- Clone phishing

El atacante clona un correo legítimo previamente recibido y lo reenvía a la víctima, añadiendo un enlace o archivo malicioso. El objetivo es aprovechar la confianza del usuario en el correo original para que facilite datos confidenciales.

- Pharming

Manipulación técnica que redirige al usuario desde una página web legítima a una falsa sin que lo note, para robar contraseñas, credenciales o datos bancarios. Un ejemplo es escribir la URL del banco en el navegador y ser redirigido a una página ficticia idéntica a la original, donde se capturan los datos de acceso.

Señales que delatan el phishing

Existen algunos indicadores comunes que permiten reconocer un intento de suplantación antes de que sea tarde:

- Remitente dudoso: si la dirección de correo no coincide exactamente con la oficial, o utiliza dominios extraños o subdominios añadidos, conviene desconfiar.

- Llamadas y contactos desde teléfonos desconocidos: activa siempre tu alerta ante llamadas o mensajes inesperados y no solicitados. Verifica la identidad del remitente antes de compartir cualquier dato personal o sensible. Es importante corroborar la información acudiendo a los canales oficiales de proveedores/suministradores de bienes y servicios.

- Errores ortográficos o uso de lenguaje no natural que delata textos mal traducidos.

- Saludos impersonales (“Estimado cliente”) o información genérica o incorrecta.

- Urgencia o amenazas: mensajes redactados requiriendo acciones inmediatas o el uso amenazas (“su cuenta será bloqueada si no actúa de inmediato”, “vamos a proceder a la suspensión del servicio”) si no se responde en un plazo muy reducido.

- Enlaces sospechosos: no hagas clic en ningún enlace sin tener la certeza de que la comunicación proviene de una acción solicitada previamente.

- Solicitudes inusuales: desconfía de aquellas empresas que solicitan contraseñas, números de tarjeta bancaria o datos personales por correo electrónico o SMS. Evita instalar aplicaciones de verificación de datos en dispositivos personales y acude siempre a los canales oficiales para verificar la autenticidad.

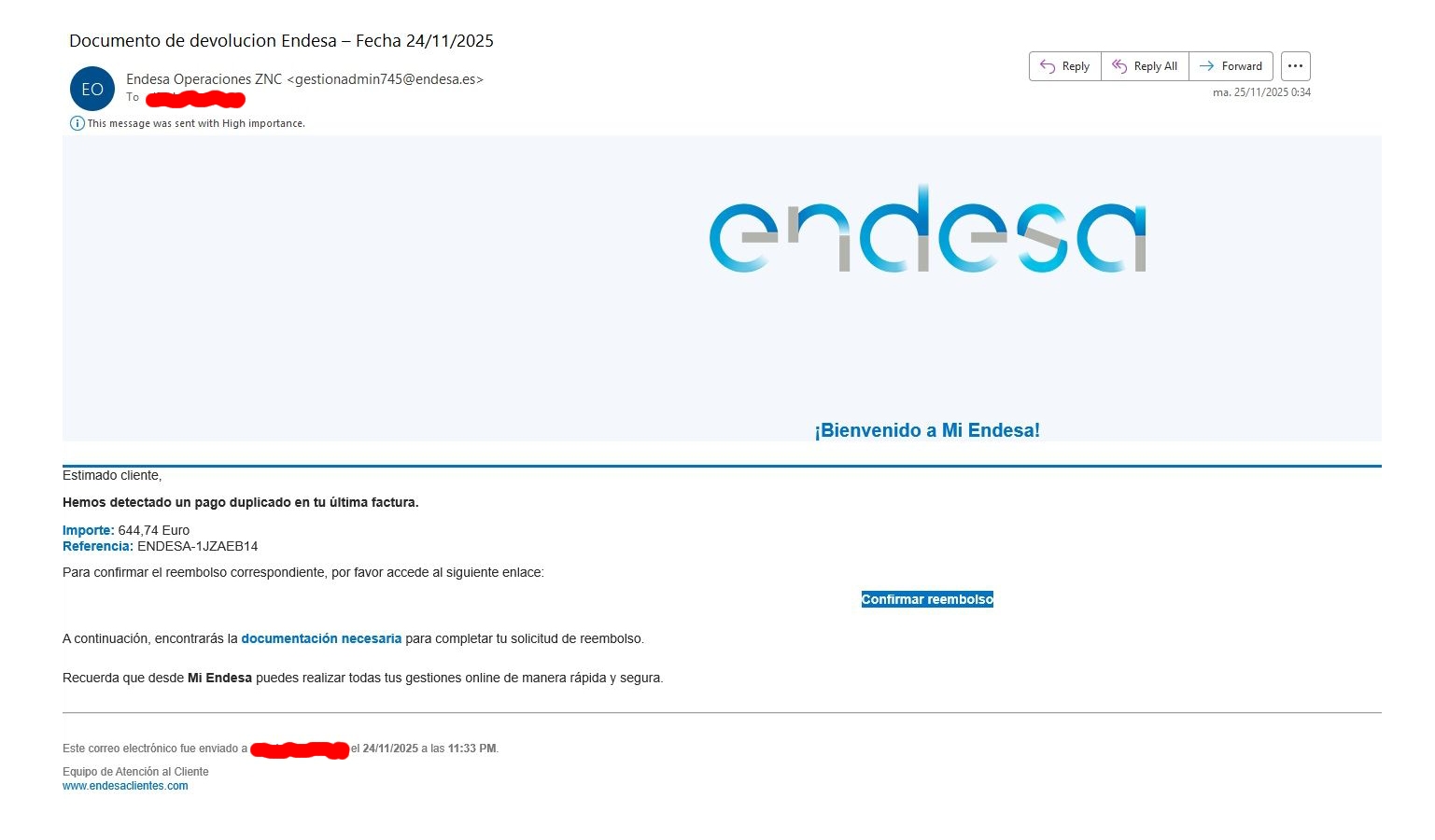

Ejemplos de phishing en nombre de Endesa

Al ser la principal eléctrica del país, los ciberdelincuentes no podían ignorar a Endesa y en numerosas ocasiones han intentado usar su buen nombre para embaucar a sus víctimas. Han usado diversas estrategias, orquestando verdaderas campañas de phishing. Como, por ejemplo, cuando recibes un mail en el nombre de Endesa:

Qué hacer si recibes ante un intento de phishing

La gestión de un ciberataque es diferente en función de la etapa en la que nos encontramos. Identificamos tres grandes momentos en todo este proceso:

- Previo a un ciberataque.

- Durante el proceso del ciberataque.

- Una vez se tiene consciencia de que has sido objeto de una estafa.

Previo a un ciberataque: prevención

Esta fase es crítica para ir preparándote para ser potencial objetivo de una estafa por ciberdelincuencia. Nadie está exento de ser objeto de phishing. Muchas veces cedes tus datos personales de una manera inconsciente, en otras, ofreces estos datos voluntariamente a terceros, e incluso, tus datos pueden ser obtenidos tras un previo ataque a plataformas o bases de datos por hackers tecnológicos.

De cualquier modo, debes estar informado y prestar atención a toda comunicación explícita sobre esta materia, y conocer que estas prácticas fraudulentas son más habituales de lo que puedes imaginarte.

La comunicación, la información y una escucha activa son tu principal aliado. Debes ser, en general, algo desconfiado y mirar con atención (y prevención) los diferentes consejos que te llegan. Evita el factor desconocimiento/sorpresa que estos procesos de fraude llevan asociados.

La prevención es la herramienta más eficaz frente al phishing, para ello:

- Mantén los dispositivos y programas actualizados.

- Usa contraseñas únicas y complejas, y habilita el doble factor de autenticación en todos los servicios posibles.

- Verifica la autenticidad de las webs antes de introducir datos personales. Busca el símbolo de protección en el navegador (candado), comprueba el dominio y la ortografía de la página.

- Limita los permisos de las aplicaciones móviles, y revisa periódicamente qué accesos tienen a nuestra información.

La formación y la prudencia son esenciales. Entender cómo funcionan las estafas digitales y desconfiar de mensajes que apelan a la urgencia, el miedo o la recompensa económica, puede marcar la diferencia entre detectar un intento de fraude o convertirse en su víctima.

Durante el proceso del ciberataque: precaución

Cuando se recibe un mensaje sospechoso, lo primero es no interactuar con él. Enciende todas tus alertas y actúa con cautela. No pulses enlaces ni abras archivos adjuntos: cualquier clic puede desencadenar en un proceso malicioso sobre tu dispositivo, o iniciar un nuevo diálogo en la plataforma del ciberdelincuente para que intercambies datos personales.

Seguidamente, elimina dicha comunicación y accede a través de los canales oficiales de la empresa (teléfonos, web o la app) para verificar la autenticidad de la comunicación.

En Endesa, ponemos a tu disposición diversas herramientas multicanal que te permiten verificar la autenticidad de las comunicaciones recibidas y confirmar su propósito real. Recomendamos no hacer clic en ningún enlace sin tener la certeza de que la comunicación proviene de una acción solicitada previamente.

A nivel nacional, el Instituto Nacional de Ciberseguridad (INCIBE) ofrece ayuda gratuita y confidencial a través del número 017.

Es aconsejable conservar capturas de pantalla y detalles del intento de fraude, para que las autoridades y organismos competentes puedan realizar una investigación y poner freno al intento de estafa en otros usuarios.

En el caso de que el intento de fraude llegue a través de llamadas telefónicas, pregunta antes de iniciar cualquier interacción, aclara el propósito de la llamada con la persona que te llama, y nunca te dejes llevar por todo lo que te dicen. Recuerda, tú no has iniciado la llamada y, por tanto, debes conocer y comprender el mensaje. Y ante cualquier duda, no tomes ninguna acción y verifica la información poniéndote en contacto con los canales oficiales de tu compañía.

Cuando ya has sido atacado: rapidez

Si eres consciente del fraude y sabes que has sido víctima de un ciberataque, como por ejemplo, has proporcionado información sensible o descargado un archivo malicioso, el tiempo se convierte en un factor decisivo. Debes actuar con rapidez.

Contacta con la entidad afectada (empresa con la cual tienes el producto o servicio contratado objeto del fraude) para informar del incidente. Esto permitirá bloquear operaciones sospechosas y monitorizar movimientos irregulares.

Si has instalado algún archivo malicioso, analiza tu dispositivo con algún antivirus actualizado y evita su uso.

En el caso de que hayas suministrado datos bancarios (cuentas corrientes, IBAN o números de tarjetas de crédito), llama inmediatamente a tu entidad financiera para que bloqueen cualquier cargo, y solicita que sean canceladas las tarjetas de crédito.

Denuncia el fraude. Los principales canales de denuncia disponibles en España son:

- El Instituto Nacional de Ciberseguridad (INCIBE), llamando al número gratuito 017 o siguiendo las instrucciones que encontrará en su página web.

- La Policía Nacional, a través de cualquier Comisaría del Cuerpo Nacional de Policía o formulario on-line que permite gestionar las correspondientes diligencias.

- La Guardia Civil, a través de la Unidad de Delitos Telemáticos.

Denunciar estos hechos no solo protege al usuario, sino que ayuda a las autoridades a identificar patrones de fraude y desmantelar redes organizadas.

Y, por último, comparte tu experiencia con tu red de contactos y con tu círculo cercano para permitir que la prevención del fraude sea una realidad.

Cómo protegemos a nuestros clientes y qué hacemos ante intentos de suplantación en Endesa

En Endesa aplicamos protocolos de seguridad que impiden la suplantación de nuestros canales oficiales y garantizamos la autenticidad de nuestras comunicaciones. No solicitaremos nunca información personal, contraseñas, ni datos bancarios por correo o SMS.

Nuestros mensajes oficiales incluyen sistemas de verificación como la firma digital o dominios certificados, y los SMS corporativos se envían desde números verificados. Adicionalmente, ponemos a tu disposición una herramienta que te permite verificar si una llamada es legítima.

Cuando se detecta un intento de fraude, activamos mecanismos de alerta y colaboramos con las autoridades para identificar y neutralizar la amenaza. En Endesa, mantenemos una estrategia clara, directa y dinámica enfocada a proteger a nuestros clientes y todos sus datos personales.

Durante el último año hemos desarrollado 17 iniciativas de comunicación y concienciación, dirigidas tanto a clientes como al público general y a los empleados de la compañía. Estas acciones incluyen contenidos informativos, campañas online, materiales audiovisuales, comunicaciones internas o herramientas de verificación, entre otras, con un objetivo claro: reforzar la prevención del fraude digital y elevar el nivel de alerta frente a intentos de suplantación.

La cautela, clave contra el phishing

El phishing es una de las amenazas digitales más extendidas, pero también una de las más evitables si se cuenta con la información y las herramientas adecuadas.

Desconfía de los mensajes inesperados, verifica siempre las fuentes y mantén buenas prácticas digitales.

En Endesa reforzamos cada día nuestros sistemas de información para proteger a nuestros clientes, pero la seguridad total ante el fraude solo es posible con la colaboración y la cautela de todos: Administración pública, empresas y clientes, frente a este tipo de amenazas.

En un contexto donde la tecnología y la digitalización avanzan a un ritmo exponencial, la ciberdelincuencia se convierte en una amenaza constante. La mejor defensa sigue siendo la formación con información y la precaución.

Compara en un minuto la tarifa que mejor se adapta a ti.

{{firstStep.title}}

Compara en un minuto la tarifa que mejor se adapta a ti.

{{title}}

{{content.phone.title}}

{{content.phone.text}}

{{content.phone.phoneText}}

{{content.form.title}}

{{content.form.text}}

{{content.form.success.title}}

En Endesa no tienes que adaptarte a nuestras tarifas porque ellas se adaptan a ti. Compara tú mismo las diferentes tarifas entrando en nuestro catálogo. O si lo prefieres responde a unas pocas preguntas y nosotros nos ocupamos de comparar entre todas las tarifas de luz y gas para ofrecerte una recomendación personalizada.

Compara en un minuto la tarifa que mejor se adapta a ti.

{{title}}

{{content.phone.title}}

{{content.phone.text}}

{{content.phone.phoneText}}

{{content.form.title}}

{{content.form.text}}

{{content.form.success.title}}

En Endesa no tienes que adaptarte a nuestras tarifas porque ellas se adaptan a ti. Compara tú mismo las diferentes tarifas entrando en nuestro catálogo. O si lo prefieres responde a unas pocas preguntas y nosotros nos ocupamos de comparar entre todas las tarifas de luz y gas para ofrecerte una recomendación personalizada.

Comparador de tarifas de Luz y Gas

En Endesa no tienes que adaptarte a nuestras tarifas porque ellas se adaptan a ti. Compara tú mismo las diferentes tarifas entrando en nuestro catálogo. O si lo prefieres responde a unas pocas preguntas y nosotros nos ocupamos de comparar entre todas las tarifas de luz y gas para ofrecerte una recomendación personalizada.

Descubre en un minuto la tarifa que mejor se adapta a ti:

{{firstStep.title}}

Descubre en un minuto la tarifa que mejor se adapta a ti:

{{title}}

Descubre en un minuto la tarifa que mejor se adapta a ti: